Cyberguerre !

Comment les Américains et les Israéliens ont piraté l’Élysée !

En mai 2012, l’équipe de Nicolas Sarkozy a été victime d’une opération d’espionnage informatique hypersophistiquée, une attaque qui s’inscrit dans une bataille planétaire !

Le coup vient “de nos amis” américains et israéliens…

C’est l’un des hold-up les plus audacieux réalisés contre l’Etat français.

En mai dernier, quelques jours avant le second tour de l’élection présidentielle, des pirates ont réussi à s’introduire dans les réseaux informatiques de l’Elysée.

Révélée par le quotidien régional Le Télégramme, cette intrusion avait alors été soigneusement étouffée par le Château.

Une omerta qui, jusqu’à présent, n’avait pas été brisée.

Aucune information n’avait filtré sur la nature des agresseurs, ou même sur le préjudice subi.

Pourtant, l’affaire est grave, d’autant qu’elle constitue une attaque sans précédent entre pays “alliés”.

Les intrus ont non seulement réussi à pénétrer au coeur même du pouvoir politique français, mais ils ont pu fouiller les ordinateurs des proches conseillers de Nicolas Sarkozy.

Des notes secrètes ont été récupérées sur des disques durs, mais aussi des plans stratégiques : du vrai travail de pro, digne du dernier James Bond : Skyfall.

Et, comme souvent dans ce type d’attaque, une négligence humaine est à l’origine de la catastrophe.

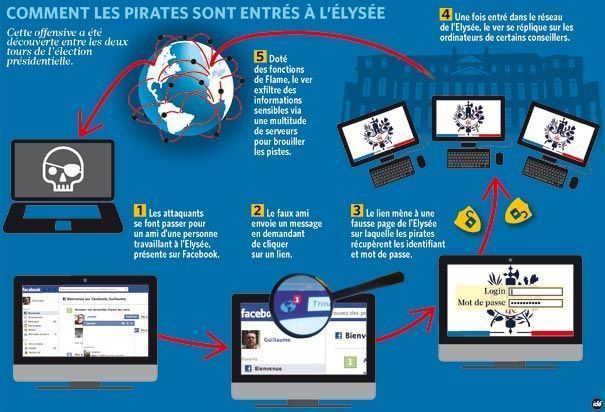

Tout a commencé sur Facebook.

Les assaillants ont d’abord identifié, sur le réseau social, le profil de personnes travaillant au palais présidentiel.

Se faisant passer pour des amis, ils les ont ensuite invitées, par un message électronique, à se connecter sur l’intranet du Château.

Sauf que ce lien menait à une fausse page Web : une réplique de celle de l’Elysée.

Les victimes n’y ont vu que du feu ; et lorsque est apparu, à l’écran, un message leur demandant leur identifiant et leur mot de passe, elles les ont donnés en toute bonne foi.

Une technique bien connue des hackers, qui leur a permis de récupérer les clefs numériques pour s’inviter en toute quiétude dans le saint des saints.

Une fois à l’intérieur du système, les pirates ont installé un logiciel espion qui s’est propagé d’un ordinateur à l’autre.

Très élaboré, ce “ver” a infecté toutes les machines.

Et pas n’importe lesquelles : celles des conseillers les plus influents du gouvernement… et du secrétaire général, Xavier Musca.

Nicolas Sarkozy et son épouse également…

Malheureusement pour les assaillants, le code malveillant a laissé des empreintes.

“Telles des marionnettes actionnées par des fils invisibles, les machines infectées communiquaient avec leur maître pour prendre leurs ordres”, a décrypté un expert, Olivier Caleff, responsable sécurité du Cert-Devoteam, une société de sécurité informatique…, ajoutant : “Lorsqu’on a pu remonter ces fils sur Internet, on est arrivé sur des serveurs situés aux USA et en Israël”…

C’est ce travail de fourmi qu’ont mené les enquêteurs français.

Le degré de sophistication de l’attaque était tel que les suspects se limitaient, d’emblée, à Israël et aux USA.

Le cyberpompier de l’Etat, l’Agence nationale de la sécurité des systèmes d’information (Anssi), a mis plusieurs jours pour restaurer le réseau de l’Elysée après avoir remonté l’origine de l’attaque, mais a été dérouté par l’injonction de Nicolas Sarkozy ordonnant que rien ne puisse filtrer dans les médias…

Souvent, ces deux assaillants-prédateurs brouillent les pistes en passant par des pays tiers, autant de rebonds sur des serveurs situés sur les cinq continents, qui rendent ce fil d’Ariane très compliqué à suivre, même pour les “cyberdétectives” de l’Etat mobilisés pour l’occasion.

Mais, selon les informations recueillies, les enquèteurs ont pu passer outre ces directives, dès que ce fut François Hollande qui fut désigné comme étant le nouveau président français au sortir d’une élection houleuse…

Leurs conclusions, fondées sur un faisceau de présomptions, convergeant vers le plus vieil allié de la France : les Etats-Unis, et son maître à penser : Israël, ont pu alors faire l’objet d’un rapport…

Le code malveillant utilisé affiche, en effet, les mêmes fonctionnalités qu’un ver informatique extrêmement puissant, baptisé Flame, identifié à la fin du mois de mai par une grande société russe d’antivirus : Kapersky !

“Très perfectionné, il peut collecter les fichiers présents sur une machine, réaliser des captures d’écran et même activer le microphone d’un PC pour enregistrer les conversations”… a expliqué Vitaly Kamluk, spécialiste du sujet chez cet éditeur : “Sa conception a demandé beaucoup d’argent et des moyens humains que seul deux pays étaient en mesure de mobiliser. Révélé par la presse anglo-saxonne, le ver a été créé par une équipe américano-israélienne, car il devait viser initialement des pays du Moyen-Orient, dont l’Iran et l’Egypte. Autre élément à charge : tel un peintre reconnaissable à son trait, un virus porte les marques du savoir-faire de son auteur” : Janet Napolitano, secrétaire d’Etat à la Sécurité intérieure de l’administration Obama a ainsi été confondu.

Contactés à ce sujet, ni l’Anssi ni l’Elysée n’ont souhaité faire de commentaires.

Reste une question : Pourquoi deux pays alliés de la France lanceraient-ils une telle opération ?

“Vous pouvez être en très bons termes avec un pays ami et vouloir, en même temps, vous assurer de son soutien indéfectible, surtout dans une période de transition politique”…, a noté un proche du dossier, sous le couvert de l’anonymat, ajoutant : “Sans compter que l’Elysée de Sarkozy avait joué un rôle clef dans la signature de grands contrats avec des pays étrangers, notamment au Moyen-Orient ! Sans oublier l’affaire Libyenne ou il était intéressant que les USA et Israël puisse obtenir des éléments concernant les transferts financiers de Kadhafi à Sarkozy pour obtenir un moyen de pression s’il était réélu”…

“C’était encore plus vrai à l’époque ou Nicolas Sarkozy était encore président”, rappelle Nicolas Arpagian, directeur scientifique du cycle sécurité numérique à l’Institut national des hautes études de la sécurité et de la justice.

“Quitte à être espionné, sans doute vaut-il mieux l’être par un allié. Nous avons de grands partenaires avec lesquels nous collaborons et entretenons des relations de confiance, et d’autres avec qui nous ne partageons pas les mêmes valeurs”, a rappellé le contre-amiral Arnaud Coustillière, responsable du volet militaire de la cyberdéfense française.

Il n’empêche, l’attitude de l’administration Obama ainsi que du gouvernement Netanyaou, suscite de nombreuses interrogations.

Dans une version du livre blanc sur la défense, actuellement en cours de rédaction, des auteurs ont soulevé les ambiguïtés de Washington : “Face à la difficulté d’utiliser les voies de droit, les Etats-Unis ont recours de plus en plus à l’action clandestine, ce qui peut poser une question de contrôle démocratique. Cela ne se pose pas pour le gouvernement Israélien qui depuis qu’Israël existe, s’est toujours moqué de ce genre de choses ainsi que des résolutions de l’ONU qui condamnent ses attaques contre les palestiniens”…

Ironie du sort, le Congrès américain vient, le 14 novembre 2012, de publier un rapport accablant sur ce qu’il nomme l’acteur le plus menaçant du cyberespace, à savoir : la Chine.

Leon Panetta, secrétaire d’Etat à la Défense, a même déclaré récemment que : “Par leur puissance numérique, certains pays seraient, d’ores et déjà, capables de provoquer un cyber-Pearl Harbor : Ce serait pire que le 11 Septembre ! Des assaillants pourraient faire dérailler un train de voyageurs ou un convoi de produits chimiques dangereux. Ou, encore, contaminer les systèmes d’eau des grandes villes ou éteindre une grande partie du réseau électrique. Le tout en se cachant derrière des écrans d’ordinateurs situés à des milliers de kilomètres”…

Leon Panetta sait de quoi il parle, l’Oncle Sam a déjà utilisé ces moyens, c’était en 2010, lors de l’opération “Jeux olympiques”, lancée conjointement avec Israël contre l’Iran.

Leur logiciel Stuxnet (le même qui a été utilisé contre la france), a endommagé un grand nombre des centrifugeuses utilisées par Téhéran pour enrichir de l’uranium.

Spectaculaire, cette opération ne doit pas faire oublier que les USA et Israël oeuvrent dans l’ombre, dans le plus grand secret ils fourbissent leurs armes numériques : sans foi ni loi, parfois sous faux-drapeaux…

L’allusion de Leon panetta à un “cyber-Pearl Harbor” est à placer dans le “Pearl Harbor 2” que furent les attaques soi-disant “terroristes” du 11 septembre 2001…, les Etats-Unis et Israël ayant ainsi créé un prétexte pour attaquer l’Afghanistan puis l’Irak pour contribuer à l’édification du “Grand Israël”…

La Toile n’est pas un champ de bataille comme les autres.

Oubliez les codes de l’honneur, les conventions internationales ou les alliances.

Tous les coups sont permis… et mieux vaut avoir les moyens de se battre.

Dans le cyberespace, personne ne vous entendra crier.

Pour s’en convaincre, il suffit de se rendre au quartier général de l’Otan, à Bruxelles.

“Tous les jours, c’est le même rituel”, explique l’un des responsables européens de la sécurité au sein de l’organisation : “Sur une carte, à l’écran, on voit des dizaines de lumières s’allumer. Ce sont les attaques réussies qui nous donnent accès à divers ordinateurs…, ou la confirmation de leur destruction. Le matin on suit les attaques lorsqu’on arrive au boulot. Et, le soir, elles s’éteignent quand on rentre chez nous”…

Même constat d’un proche de la NSA, l’agence de renseignement des Etats-Unis : “On évoque le cyberpéril jaune pour faire diversion. Mais j’ai eu l’occasion de voir travailler les Chinois, ce ne sont pas les plus affûtés. Leurs techniques sont assez rudimentaires par rapport aux notres”…

Celles des Américains et des Israéliens..

Les Européens ne sont pas en reste.

La France, c’est une surprise, dispose d’une force de frappe numérique.

“C’est un enjeu de domination. En maîtrisant l’information, on contrôle tout”, résume Jonathan Brossard, ce hacker français renommé intervient aujourd’hui dans des groupes internationaux.

Son job consiste à s’introduire dans les systèmes informatiques pour en révéler les failles et trouver des parades.

Pour lui : “Les risques d’un cyberconflit existent, mais ils masquent une autre motivation, bien plus puissante : Faire du business ! Etre capable de griller un réseau électrique, c’est bien, mais le véritable enjeu, c’est surtout de gagner des parts de marché. Connaître, dans le détail, la proposition d’un concurrent, lors d’un gros appel d’offres, donne un avantage décisif. Pour l’avoir négligé, certaines sociétés ont péri. Des pirates ont pillé les secrets du géant canadien des télécoms Nortel pendant près de dix ans, au point de l’acculer à la faillite… afin qu’une société Israélo-américaine raffle le marché ! De tels exemples abondent”….

Et la France n’est, malheureusement, pas épargnée.

Les grandes entreprises du CAC 40 compteraient même parmi les plus vulnérables d’Europe.

Sur ce nouveau champ de bataille invisible, on ne compte pas les morts, mais les points de PIB perdus.

Et, derrière, des emplois par milliers.

Batailles de virus :

STUXNET

Découverte : juin 2010.

Cible : ce logiciel a détruit des milliers de centrifugeuses nucléaires, en Iran.

Origine : Opération “Jeux olympiques”, menée par les Etats-Unis et Israël.

DUQU

Découverte : septembre 2011.

Cible : lié à Stuxnet, ce ver informatique a servi à espionner le programme nucléaire iranien.

Origine : Etats-Unis et Israël.

MAHDI

Découverte : février 2012.

Cible : capable d’enregistrer les frappes sur un clavier et les photos et textes d’un ordinateur, Mahdi a été retrouvé en Iran, en Afghanistan et en Israël.

Origine : inconnue.

WIPER

Découverte : avril 2012.

Cible : ce virus fait disparaître les données des disques durs des ordinateurs infectés. Il a touché des compagnies pétrolières iraniennes.

Origine : Etats-Unis et Israël.

FLAME

Découverte : mai 2012.

Cible : ce logiciel très sophistiqué aurait espionné depuis 2007 plusieurs pays, dont l’Iran, la Syrie, le Soudan, ou encore l’Arabie saoudite.

Origine : Etats-Unis et Israël.

GAUSS

Découverte : juin 2012.

Cible : capable d’espionner les transactions financières et messages électroniques, ce virus s’est répandu au Liban et en Palestine.

Origine : Israël.

SHAMOON

Découverte : août 2012.

Cible : les ordinateurs des compagnies pétrolières saoudiennes Aramco et RasGas au Qatar ont été attaqués par ce virus.

Origine revendiquée : groupe de hackers appartenant aux “Frères Musulmans”, appelé “Glaive tranchant de la justice de D.ieu”.